Aperçu rapide

Cet article présente des informations sur les aspects suivants :

- Qu'est-ce qu'AWS Secret Manager ?

- Comment modifier des secrets avec AWS Secret Manager à l'aide de la console AWS ?

- Astuce bonus : principales fonctionnalités d'AWS Secret Manager

- Conclusion

Qu'est-ce qu'AWS Secret Manager ?

AWS Secret Manager est utilisé pour crypter et sécuriser les informations confidentielles de l'application. Ces informations confidentielles incluent les informations d'identification de la base de données, les jetons OAuth et les clés API. Ce information est dénommé 'secrets' .

AWS Secret Manager est extrêmement utile pour les développeurs lorsqu'ils ne souhaitent pas que leurs informations d'identification soient stockées dans le code source à des fins de sécurité. Ces secrets sont accessibles en effectuant un appel d'exécution au Secret Manager. En utilisant Secret Manager, les développeurs peuvent éviter toute compromission possible sur la sécurité des applications.

Comment modifier des secrets avec AWS Secret Manager à l'aide de la console AWS ?

Les utilisateurs peuvent améliorer la sécurité des secrets en utilisant un calendrier de rotation automatique et déployer ces secrets dans plusieurs régions . Avec AWS Secret Manager, les utilisateurs peuvent stocker et sécuriser les secrets soit dans la paire clé-valeur, soit dans le document JSON. Il convient de noter ici que le document JSON aide l'utilisateur à gérer des secrets d'une taille de 64 Ko.

Apprenez-en davantage sur le stockage des informations d'identification Amazon RDS dans AWS Secret Manager en vous référant à cet article : « Comment stocker les informations d'identification Amazon RDS à l'aide de Secret Manager » .

Il existe plusieurs manières différentes de modifier un secret. Certains d’entre eux sont les suivants :

- Méthode 1 : mettre à jour la valeur du secret

- Méthode 2 : modifier la clé de cryptage du secret

- Méthode 3 : Modifier les balises du secret

- Méthode 4 : supprimer le secret

- Méthode 5 : restaurer le secret

- Méthode 6 : modifier la description du secret

Méthode 1 : mettre à jour la valeur du secret

Lorsque l'utilisateur met à jour la valeur du secret, AWS remplace l'étiquette du secret par « AWSCURRENT ». L'ancienne version du Secret est accessible qui porte le label « AWSPRÉCÉDENT » .

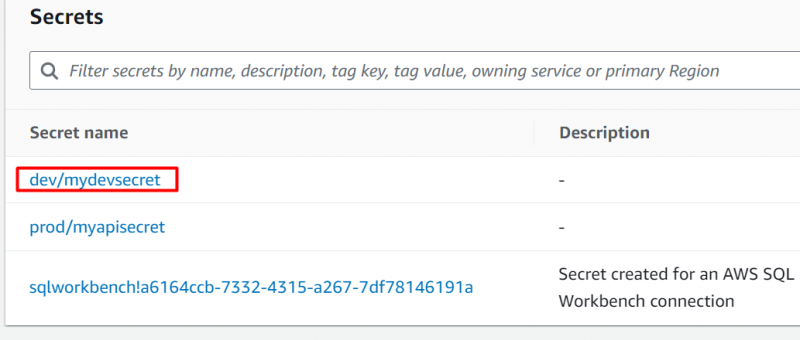

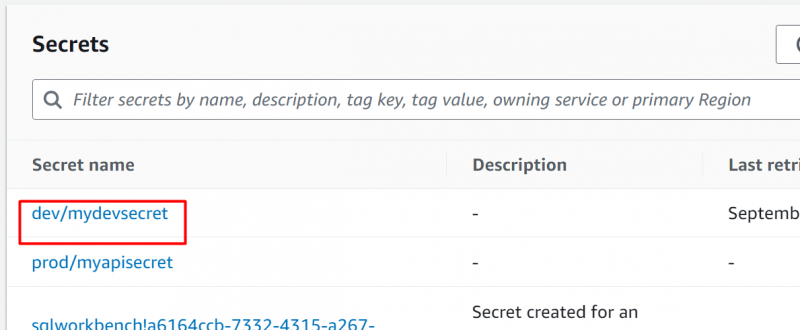

Sur AWS Tableau de bord du gestionnaire de secrets , clique sur le nom du secret :

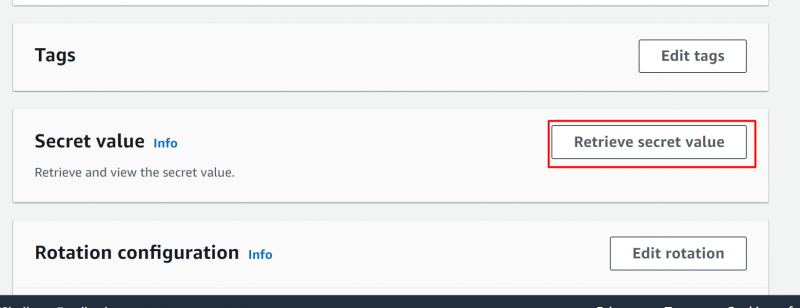

Défiler vers le bas l'interface et localisez le Section Valeur secrète . Ici, cliquez sur le 'Récupérer la valeur secrète' bouton:

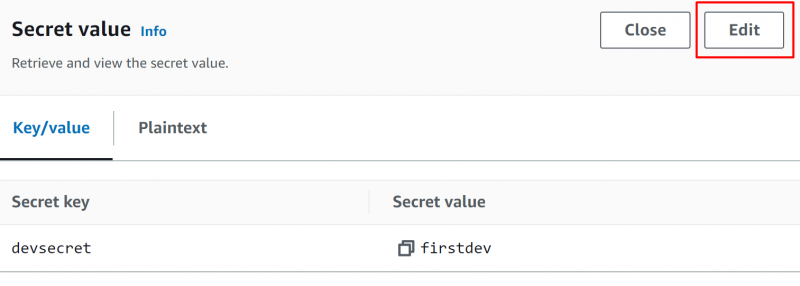

L'interface suivante s'affichera. Clique sur le 'Modifier' bouton pour changer la valeur du secret :

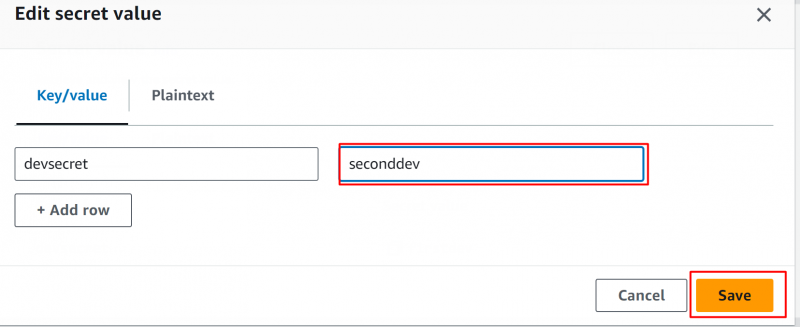

Une fenêtre pop-up s'affichera. Sur cette fenêtre, modifier la valeur du secret et cliquez sur le 'Sauvegarder' bouton:

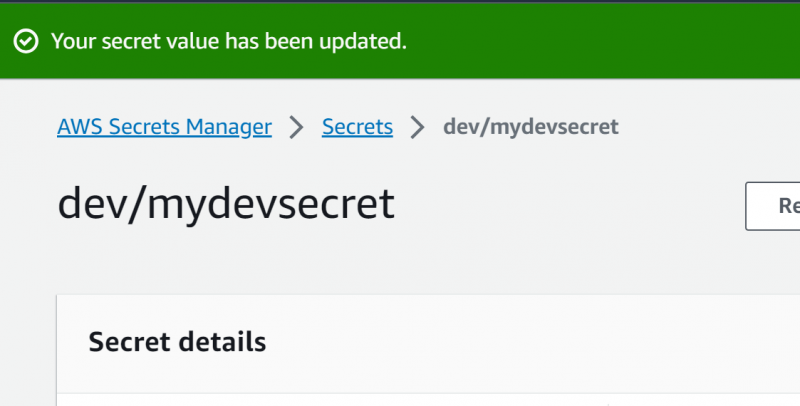

La valeur secrète a été avec succès mis à jour:

Méthode 2 : modifier la valeur de la clé de cryptage du secret

Le cryptage améliore la sécurité et filtre l'accès aux secrets. Secret Manager utilise le chiffrement d'enveloppe avec AWS KMS pour la protection des secrets. Par défaut, AWS fournit aws/secretmanager clé gérée, ce qui est une pratique recommandée. Toutefois, les utilisateurs peuvent également utiliser des clés gérées par le client.

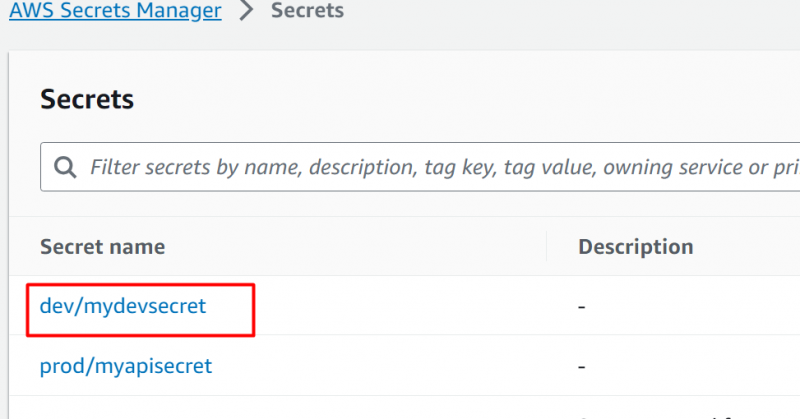

Sur AWS Tableau de bord du gestionnaire de secrets , choisissez le secret pour lequel vous souhaitez modifier la valeur de la clé de chiffrement :

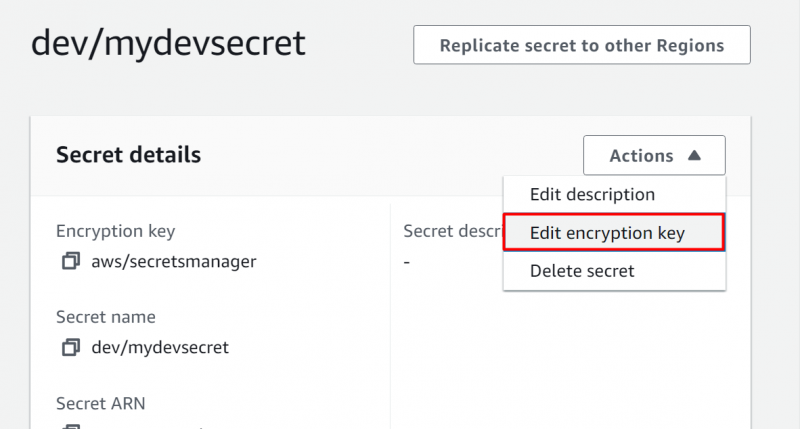

Depuis l'interface affichée, cliquez sur le 'Actions' bouton. Cela affichera un menu déroulant . Clique sur le 'Modifier la clé de cryptage' option:

Sur le Modifier la clé de cryptage fenêtre , l'utilisateur peut soit sélectionner une clé, soit en créer une nouvelle en cliquant sur le bouton 'Ajouter une nouvelle clé' option. Après avoir modifié la valeur de la clé de chiffrement, cliquez sur le 'Sauvegarder' bouton pour appliquer les modifications :

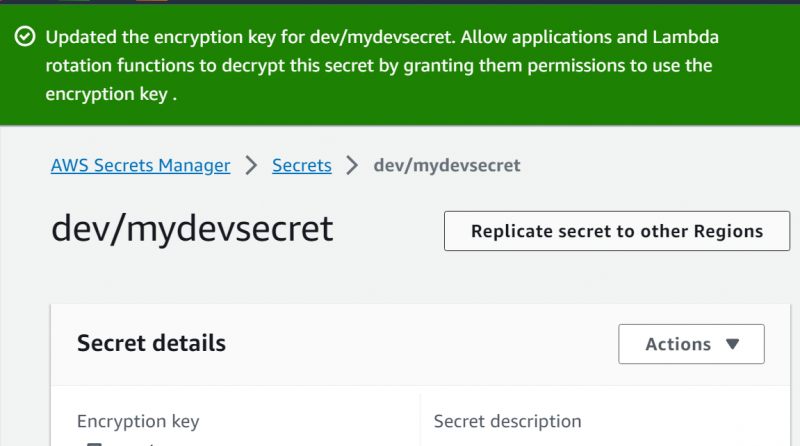

AWS affichera un message de confirmation qui indique que la valeur a été mise à jour avec succès :

Méthode 3 : modifier les balises d'un secret dans AWS Secret Manager

Les balises sont des étiquettes composées d'une clé définie par l'utilisateur et d'une valeur facultative. Avec les balises, l'utilisateur peut facilement gérer, rechercher et filtrer les ressources AWS. Les balises associées aux secrets peuvent également être utilisées pour accorder ou refuser l'accès. Notez que AWS suit une norme pour le balisage des ressources. il est recommandé à l'utilisateur d'utiliser un schéma de dénomination standard et d'éviter de stocker des données sensibles dans les balises.

Pour modifier les balises d'un secret, appuyez sur l'icône secrète du Gestionnaire de secrets AWS :

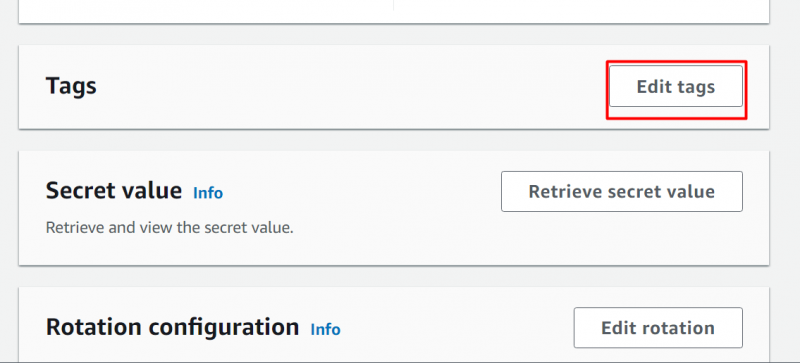

À partir de l'interface suivante, localisez le 'Mots clés' section. Dans cette section, appuyez sur le 'Étiquettes d'édition' bouton:

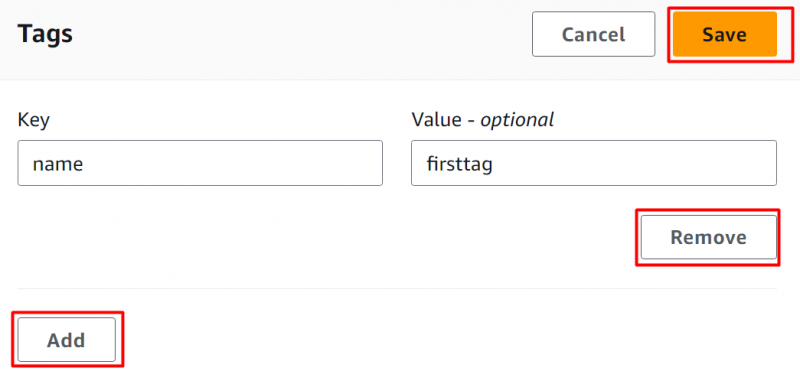

Fournir le Paire clé-valeur pour les balises et appuyez sur le Sauvegarder bouton pour appliquer les modifications :

- Ajouter: Pour ajouter plusieurs balises à un secret, cliquez sur le bouton « Ajouter ».

- Retirer: De même, pour supprimer une balise existante, appuyez sur le bouton « Supprimer ».

Méthode 4 : supprimer un secret

Il est essentiel de supprimer les secrets et, par conséquent, Secret Manager ne supprime pas immédiatement un secret. Au lieu de cela, l'utilisateur planifiera la suppression du secret. Pendant la durée prévue, le secret restera inaccessible.

Dans le cas d'un secret répliqué, l'utilisateur doit d'abord supprimer le secret de réplique, puis le secret principal doit être supprimé.

Après avoir créé un secret, choisis un secret à partir du tableau de bord Secret Manager :

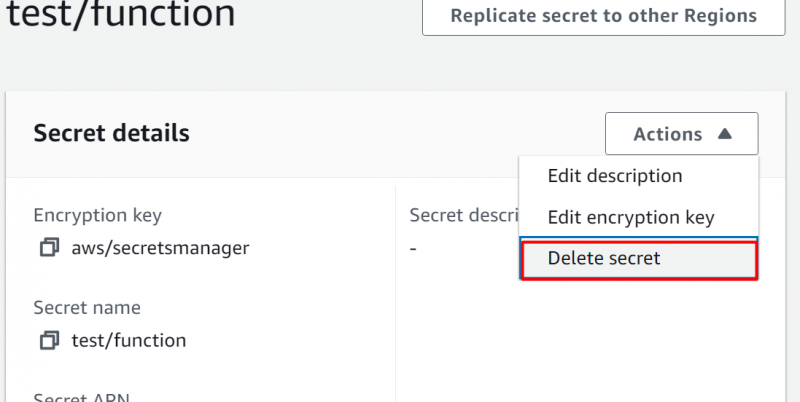

L'interface suivante s'affichera. Clique sur le 'Actions' onglet de l'interface. Du menu déroulant de la Onglet « Actions » , sélectionnez le 'Supprimer le secret' bouton:

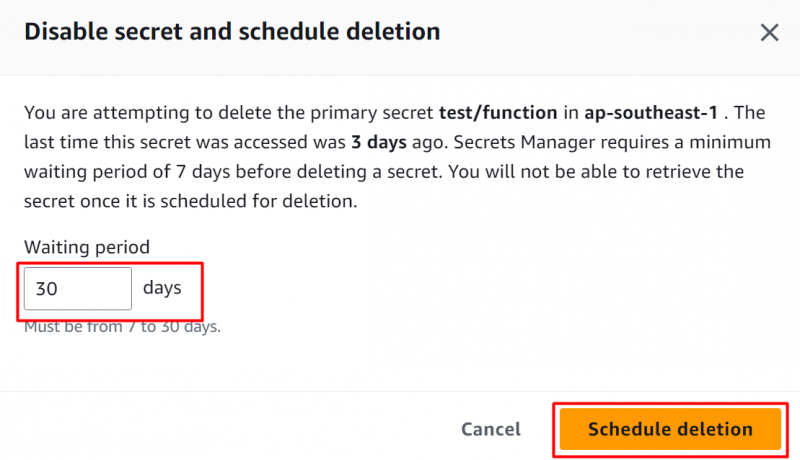

Une fenêtre contextuelle apparaîtra. Sur cette fenêtre, l'utilisateur peut programmer la suppression en fournissant le nombre de jours entre 7 à 30 jours dans le 'Temps d'attente' section. Après l'avoir configuré, cliquez sur le « Suppression du programme » bouton:

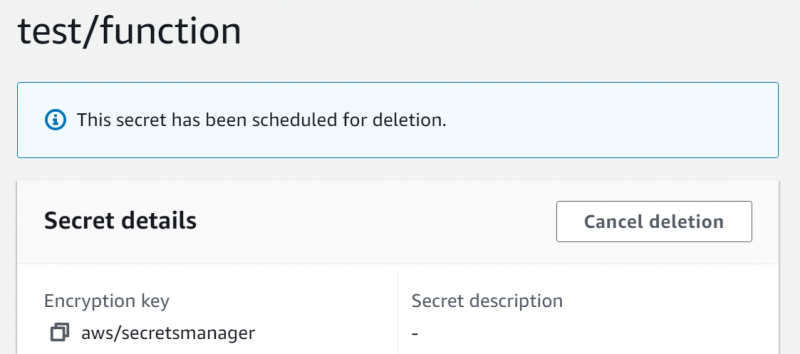

AWS affichera un message de confirmation une fois la planification réussie du Secret :

Méthode 5 : restaurer un secret

Lorsqu'un secret est programmé pour être supprimé, il est marqué comme secret obsolète et n'est pas accessible directement. Cette inaccessibilité du secret demeure jusqu'à la fin de la fenêtre de récupération. Le secret sera définitivement supprimé une fois la durée spécifiée de la fenêtre de récupération atteinte.

Cependant, les secrets peuvent être restaurés en suivant quelques étapes simples mentionnées ci-dessous :

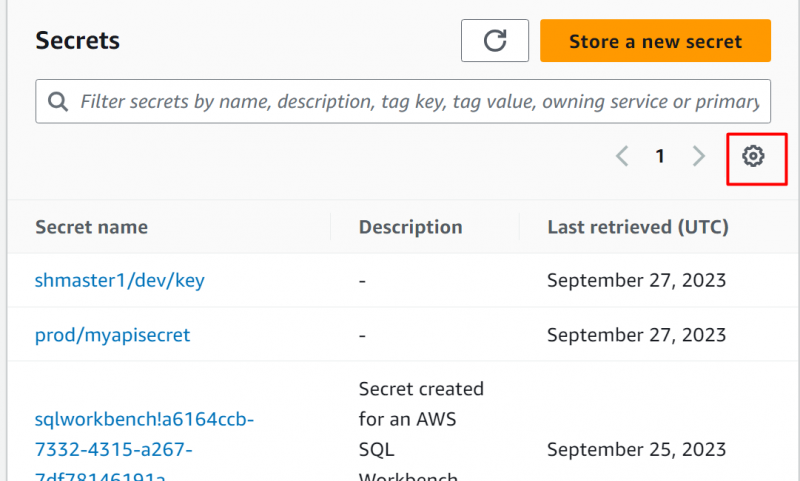

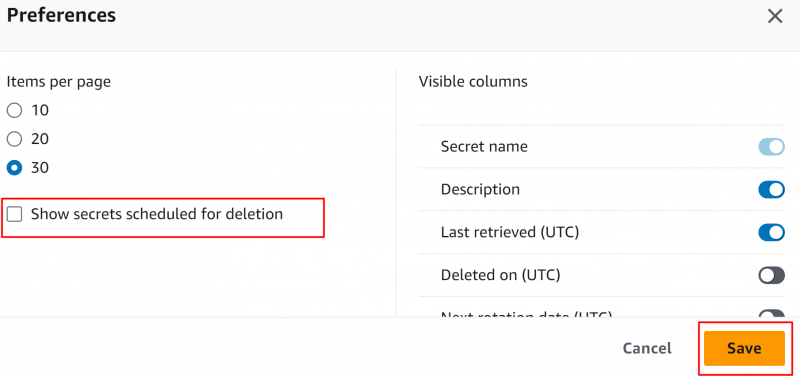

Pour restaurer un secret supprimé accidentellement, l'utilisateur peut suivre quelques étapes simples. Pour restaurer un secret, cliquez sur le « Préférences » icône située dans le le coin supérieur droit de l'interface :

Dans les fenêtres contextuelles affichées, activez l'option 'Afficher les secrets dont la suppression est programmée' option. En gardant les valeurs par défaut, cliquez sur le 'Sauvegarder' bouton:

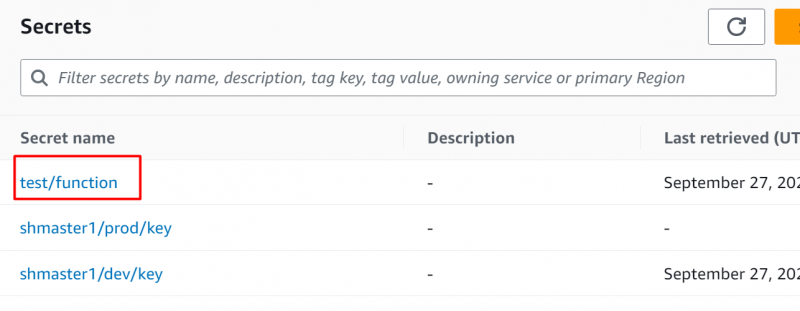

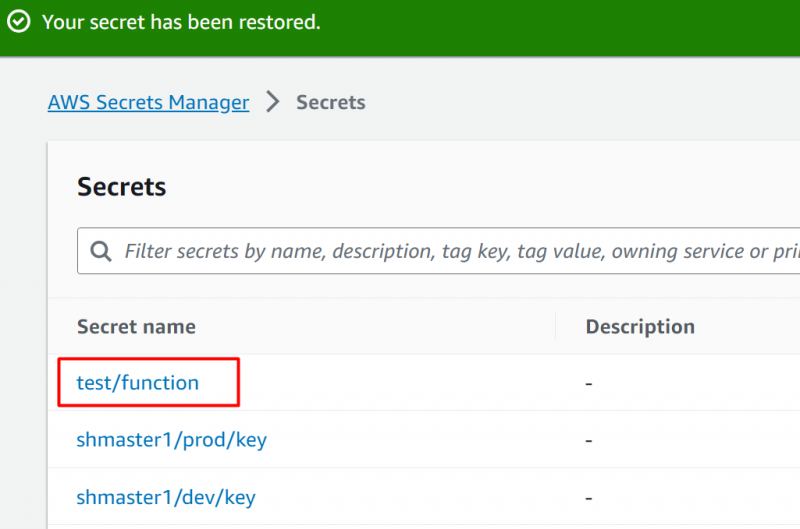

AWS affichera un message de confirmation. Sur le tableau de bord, tous les secrets qui étaient suppression prévue sera affiché à l'utilisateur. Notez que seuls les secrets qui n’ont pas dépassé l’heure de suppression prévue seront affichés. Clique sur le secrète que tu veux restaurer :

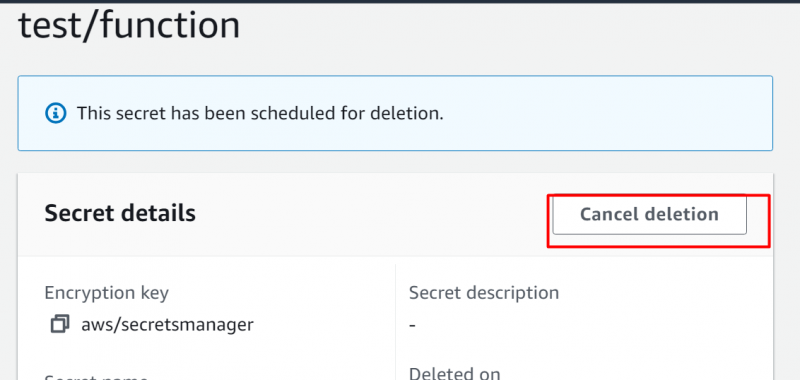

Clique sur le 'Annuler la suppression' bouton pour terminer le planning de suppression du secret :

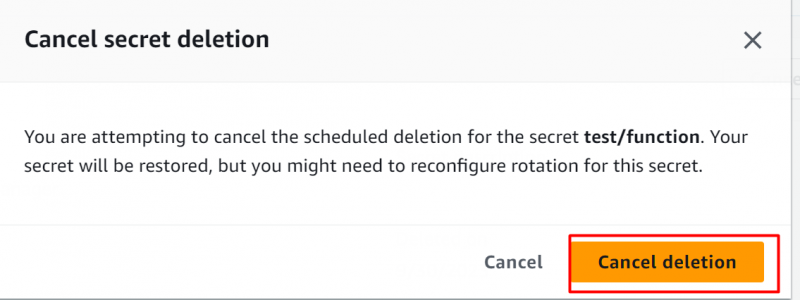

Confirmer la suppression en appuyant sur le 'Annuler la suppression' bouton:

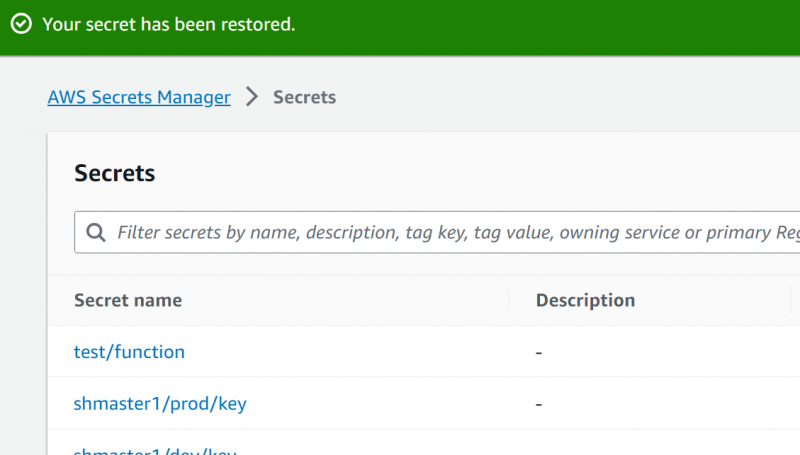

Le secret a été restauré avec succès comme indiqué par le message de confirmation AWS :

Méthode 6 : modifier la description d'un secret

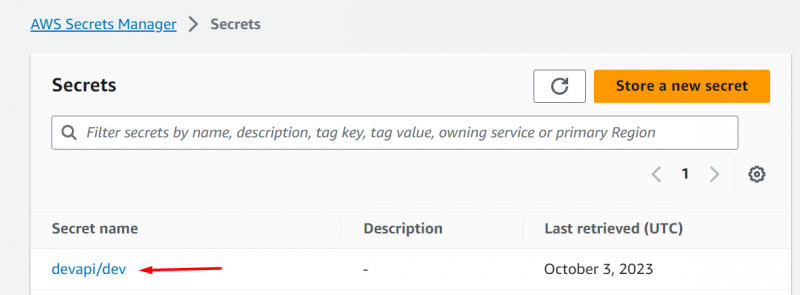

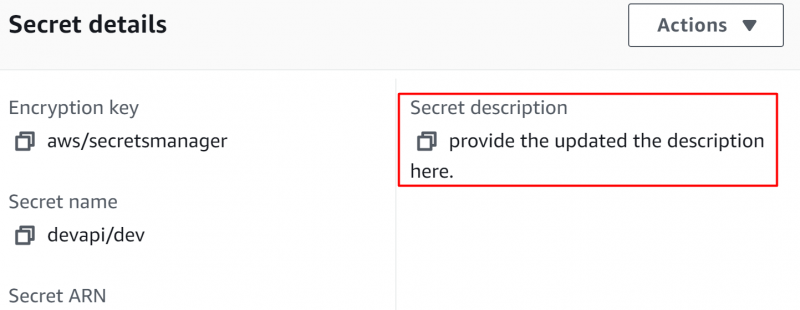

Outre la mise à jour des valeurs, la modification des clés et la suppression et la restauration du secret, les utilisateurs AWS peuvent également modifier la description du secret. Pour modifier la description d'un secret, choisissez le secret dans le tableau de bord AWS Secret Manager :

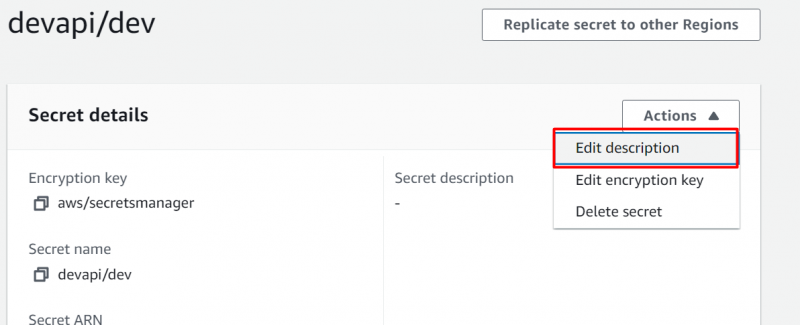

Sur l'interface suivante, appuyez sur le 'Actions' bouton et cliquez sur le 'Éditer la description' option dans la liste déroulante :

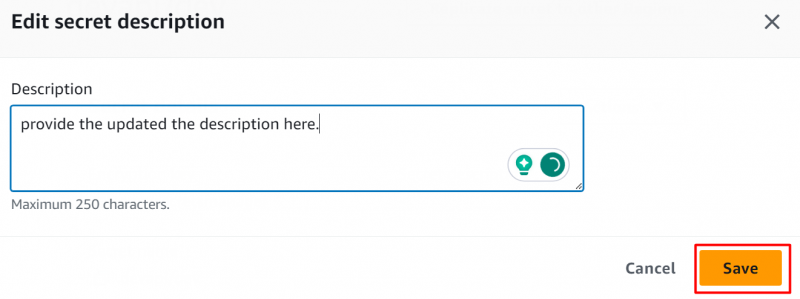

Cela ouvrira la boîte de dialogue suivante. Dans le Description champ, modifiez la description et appuyez sur le Sauvegarder bouton pour appliquer les modifications :

La description a été mise à jour avec succès :

C'est tout de ce guide.

Astuce bonus : principales fonctionnalités d'AWS Secret Manager

Tout en parlant des différentes actions qu'un utilisateur peut effectuer avec AWS Secret Manager, explorons quelques fonctionnalités clés de Secret Manager qui en font votre service de référence pour stocker et sécuriser les informations d'identification :

Faites pivoter les secrets en toute sécurité : Ce service propose des intégrations intégrées pour un vaste portefeuille de services AWS tels que MySQL, PostgreSQL, les fonctions Lambda, Aurora, RDS, etc. Une pratique recommandée consiste à activer le contrôle de version lors de la rotation des secrets afin d'éviter le bris de l'application. .

Contrôles d'accès précis : Plusieurs méthodes sont fournies pour sécuriser les informations d'identification, telles que l'accès à celles-ci à l'aide de balises, l'implémentation de noms hiérarchiques pour l'évolutivité, l'accès entre comptes, etc.

Audit et surveillance : Les utilisateurs peuvent chiffrer et déchiffrer les secrets à l'aide des services de clé de chiffrement d'AWS et surveiller l'activité dans CloudWatch et CloudTrail, etc.

Paiement à l'utilisation : AWS Secret Manager suit des modèles de paiement à l'utilisation, ce qui signifie que l'utilisateur n'est facturé que pour les fonctionnalités qu'il utilise.

Conclusion

Pour modifier les secrets dans le gestionnaire de secrets AWS, l'utilisateur peut modifier les balises et les clés de chiffrement, mettre à jour les valeurs des clés, ainsi que supprimer et restaurer les secrets. En utilisant AWS Secret Manager, l'architecture de sécurité de l'application est améliorée à mesure que les codes en dur sont supprimés. Ces valeurs sont ensuite remplacées par la valeur des secrets accédée au moment de l'exécution via Secret Manager. Cet article est un manuel étape par étape pour modifier les secrets dans AWS Secret Manager.