Défis courants rencontrés dans Metasploit

1. Problèmes d'installation et de configuration

L'un des premiers défis rencontrés par de nombreux utilisateurs concerne la procédure d'installation et de configuration. Metasploit s'appuie sur diverses dépendances qui nécessitent une configuration précise. Si cette configuration n'est pas exécutée correctement, elle peut entraîner divers problèmes, notamment l'absence de modules ou de composants qui ne fonctionnent pas comme prévu.

Solution:

Vérifier les dépendances : Assurez-vous que toutes les dépendances nécessaires sont installées et maintenues à jour. La documentation officielle de Metasploit propose une liste détaillée des prérequis adaptés à différents systèmes d'exploitation. Exécutez une mise à jour et une mise à niveau complètes de votre système Linux en utilisant la commande suivante :

sudo mise à jour appropriée -et && sudo mise à niveau appropriée -et && sudo apt dist-mise à niveau -et

Utiliser une distribution Linux à des fins de pénétration : Pour rationaliser le processus d'installation, envisagez d'utiliser une distribution Penetration Linux telle que Kali Linux fournie avec Metasploit préinstallé.

2. Erreurs de connexion à la base de données

Metasploit s'appuie sur une base de données pour stocker les informations sur les cibles, les vulnérabilités et les données de session. Les problèmes de connexion avec la base de données peuvent entraver votre flux de travail de test.

Solution:

Configuration de la base de données : Assurez-vous que les paramètres de votre base de données dans Metasploit sont correctement configurés. Vérifiez à nouveau les informations d'identification, les adresses d'hôte et les ports.

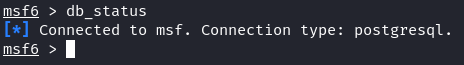

Maintenance de la base de données : Entretenez régulièrement votre base de données en exécutant la commande « db_status » pour vérifier l’état de la connexion.

3. Problèmes de compatibilité des modules

Les modules Metasploit sont cruciaux pour une exploitation réussie. Des problèmes d'incompatibilité peuvent survenir lors de l'utilisation de modules qui ne correspondent pas à la configuration du système cible.

Solution:

Validation des modules : Validez toujours la compatibilité des modules avec le système cible. Utilisez la commande « check » pour vérifier si un module particulier convient à la cible.

Personnalisation des modules : Si nécessaire, personnalisez les modules existants ou créez le vôtre pour l'adapter à l'environnement cible.

4. Interférence du pare-feu et de l'antivirus

Les pare-feu et les logiciels antivirus peuvent bloquer le trafic de Metasploit et empêcher une exploitation réussie.

Solution:

Chiffrement de la charge utile : Utilisez les techniques de cryptage et d’obfuscation de la charge utile pour échapper à la détection par les logiciels de sécurité.

Analyse des ports : Utilisez des outils comme Nmap pour effectuer une analyse furtive des ports avant de lancer Metasploit afin d'éviter d'attirer l'attention sur vos activités.

5. Problèmes de stabilité de session

Une fois un exploit réussi exécuté, le maintien d’une session stable est essentiel pour les activités post-exploitation. La perte de session peut perturber votre progression.

Solution:

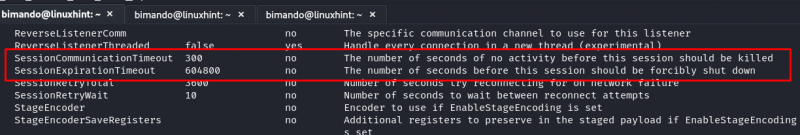

Maintien de session : configurez les paramètres de maintien de session pour garantir des connexions stables. Metasploit propose des options avancées pour maintenir les sessions en définissant les valeurs « SessionCommunicationTimeout » et « SessionExpirationTimeout » pour qu'elles soient plus longues. Pour voir les options avancées dans les fenêtres msfconsole, tapez ce qui suit :

MSF > Afficher les paramètres avancés

Ce paramètre avancé a des valeurs par défaut que vous pouvez personnaliser. Pour étendre les valeurs « SessionCommunicationTimeout » et « SessionExpirationTimeout », vous pouvez simplement taper ce qui suit :

MSF > ensemble SessionCommunicationTimeout < valeur plus élevée >MSF > ensemble SessionExpirationTimeout < valeur plus élevée >

Pivotement de session : Mettre en œuvre les techniques de pivotement de session pour maintenir un accès même si la session initiale est perdue.

6. Échecs d'exploitation

Malgré une planification minutieuse, toutes les tentatives d’exploitation ne réussissent pas. Comprendre pourquoi un exploit a échoué est essentiel pour un dépannage efficace.

Solution:

Analyse des journaux : analysez les journaux de Metasploit pour rechercher des messages d'erreur et des indices sur les raisons pour lesquelles un exploit a échoué. Les journaux peuvent fournir des informations précieuses sur ce qui n’a pas fonctionné.

Exploits alternatifs : Si un exploit échoue, envisagez d’essayer d’autres exploits ou différents vecteurs d’attaque.

7. Intensité des ressources

Metasploit peut être gourmand en ressources, entraînant des ralentissements ou des pannes du système, en particulier lors d'analyses ou d'attaques approfondies.

Solution:

La gestion des ressources: Allouez suffisamment de ressources système (CPU, RAM) à Metasploit pour éviter un épuisement des ressources. Pensez à exécuter Metasploit sur des machines dédiées ou des environnements virtualisés.

Étranglement : utilisez les options de limitation pour limiter le taux de tentatives d'exploitation, réduisant ainsi la pression sur le système cible.

Conclusion

Dans le domaine des tests d'intrusion, maîtriser Metasploit est un voyage rempli de défis et de triomphes. Ce guide a fourni un aperçu des problèmes courants rencontrés lors des tests d'intrusion avec Metasploit et a proposé des solutions pratiques pour les surmonter. N'oubliez pas que le dépannage est une compétence essentielle pour tout professionnel de la cybersécurité. En affinant constamment vos capacités de dépannage, vous serez mieux équipé pour naviguer dans le monde complexe du piratage éthique et sécuriser le paysage numérique.