Cet article expliquera ce qu'est Linux sysctl dans Kubernetes et comment il peut être utilisé dans un cluster de Kubernetes. Le sysctl est une interface du système d'exploitation Linux qui permet à l'administrateur de modifier les paramètres du noyau lors de l'exécution. Ici, nous allons montrer comment utiliser les sysctls Linux dans la plate-forme Kubernetes. Nous allons montrer un exemple simple pour vous aider à comprendre le type de sortie auquel vous pouvez vous attendre lors de la mise en œuvre des commandes kubectl pour utiliser les sysctls dans Kubernetes.

Que sont les sysctl ?

Le sysctls est une interface sous Linux qui est utilisée pour ajuster les paramètres du noyau lors de l'exécution pour l'espace de noms dans un conteneur. Ces paramètres se trouvent dans le fichier de processus virtuel /proc/sys/ et couvrent divers sous-systèmes tels que la mémoire virtuelle, la mise en réseau, le noyau, etc. Seuls les sysctls à espace de noms peuvent être définis indépendamment sur les pods et Kubernetes expose les paramètres sysctl. Les sysctls au niveau du nœud qui ne sont pas dans un espace de noms doivent être définis avec une autre méthode de configuration des sysctls comme l'opérateur de réglage de nœud. De plus, seuls les sysctls sûrs sont mis sur liste blanche par défaut, tandis que les sysctls non sécurisés doivent être activés manuellement sur le nœud afin qu'ils puissent être disponibles pour l'utilisateur. Voyons maintenant comment utiliser Linux sysctls dans Kubernetes.

Conditions préalables

Avant de commencer à apprendre à utiliser les sysctls Linux dans Kubernetes, assurez-vous que les outils suivants sont installés sur votre système :

-

- Kubernetes version 1.23 ou toute autre version la plus récente

- Ubuntu 20.04 ou toute autre version la plus récente

- Sysctls pour la prise en charge des pods

- Outil de ligne de commande Kubectl

- Grappe Minikube

En supposant que votre système répond aux besoins préalables, nous passons à la section de mise en œuvre.

Comment utiliser les sysctls Linux dans Kubernetes ?

Le système d'exploitation Linux est une plate-forme qui vous permet de régler les noyaux via des boutons sysctls dans la pile réseau. Certains des sysctls sont nommés pour un pod avec sa propre configuration tandis que d'autres sont valides pour l'ensemble du système. Kubernetes a regroupé l'interface sysctls en deux catégories :

-

- Espace de noms vs sysctls au niveau du nœud

- Sysctls sûrs vs non sûrs

Sysctls à espace de noms vs au niveau du nœud :

Dans le noyau Linux, la plupart des sysctls ont un espace de noms, ce qui vous permet de les définir indépendamment entre différents pods sur un nœud. Les sysctls à espace de noms sont facilement accessibles dans un pod Kubernetes. Certains des sysctls à espace de noms sont les suivants :

-

- fs.mqueue.*

- noyau .msg*

- noyau.shm*

- noyau.sem

Les sysctls au niveau du nœud ne sont pas dotés d'un espace de noms et l'administrateur du cluster doit les définir manuellement. L'administrateur du cluster utilise un ensemble démon avec un conteneur privilégié ou peut modifier la distribution Linux du nœud /etc/sysctls.conf. L'opérateur de réglage de nœud peut également être utilisé pour définir les sysctls au niveau du nœud.

Sysctls sûrs ou non sécurisés :

Il existe deux groupes de sysctls : safe et unsafe. Les sysctls sûrs sont correctement nommés et ils sont entièrement isolés dans les pods sur le même nœud. Les sysctls sécurisés sont activés par défaut et peuvent être utilisés dans un pod en modifiant la spécification du pod. Cependant, les sysctls non sécurisés sont désactivés par défaut et doivent être activés manuellement par l'administrateur du cluster. Les sysctls sûrs n'influencent pas leurs voisins puisqu'ils sont correctement nommés. Alors que les sysctls non sécurisés peuvent avoir un impact inattendu sur leurs voisins, comme surcharger un système. L'ensemble sûr de sysctls est le suivant :

-

- net.ipv4.ping_group_range

- net.ipv4.ip_local_port_range

- kernel.shm_rmid_forced

- net.ipv4.tcp_syncookies

Le point à noter ici est que le simple fait d'être dans l'espace de noms seul n'est pas suffisant pour que le sysctl soit considéré comme sûr.

Maintenant que nous avons compris les deux catégories de sysctls, apprenons à utiliser ces sysctls dans Kubernetes. Ici, nous vous expliquerons comment utiliser les sysctls sûrs et non sécurisés et comment activer manuellement les sysctls non sécurisés dans Kubernetes.

Étape #1 : Démarrez le cluster Minikube

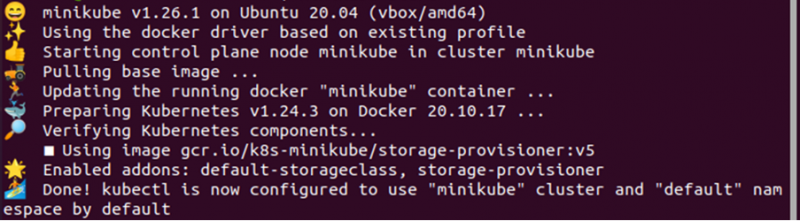

La plateforme Kubernetes peut être utilisée via certains clusters et nous utilisons ici le cluster minikube. Pour démarrer le cluster minikube, vous pouvez utiliser la commande ci-dessous :

> commencer minikube

Cela démarrera le cluster minikube où vous pourrez exécuter les commandes kubectl et utiliser les sysctls Linux dans la plate-forme Kubernetes. Lorsque vous exécutez cette commande, vous obtiendrez une sortie similaire à celle donnée ci-dessous :

Étape # 2 : Vérifiez les paramètres de sysctls

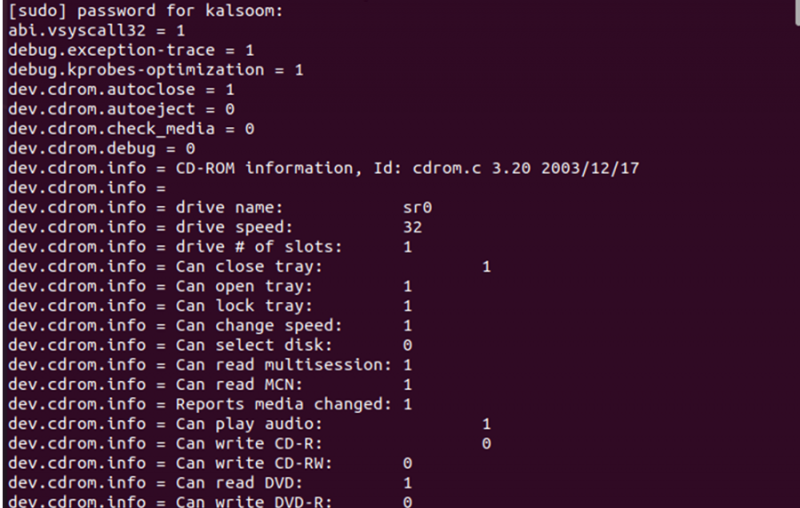

L'interface sysctls est utilisée pour modifier les paramètres du noyau qui se trouvent dans le fichier de processus virtuel /proc/sys/. Pour lister tous les paramètres, la commande donnée ci-dessous peut être utilisée :

> sudo sysctl -un

Cette commande listera tous les paramètres du noyau à partir du fichier de processus virtuel /proc/sys/. Voir l'exemple de sortie donné dans l'instantané ci-dessous :

Étape 3 : Activer les sysctls non sécurisés

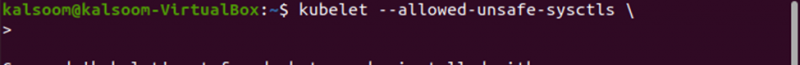

Les sysctls non sécurisés doivent être activés manuellement car ils sont désactivés par défaut. L'administrateur du cluster active manuellement les sysctls non sécurisés sur une base par nœud. Les pods qui ont désactivé les sysctls non sécurisés ne peuvent pas être lancés mais seulement programmés. Il existe certaines conditions spécifiques (telles que le réglage de l'application d'exécution, les hautes performances, etc.) dans lesquelles l'administrateur du cluster peut autoriser les sysctls non sécurisés. Pour activer les sysctls non sécurisés nœud par nœud, vous pouvez utiliser la commande kubectl ci-dessous :

> kubectl –allowed-unsafe-sysctls \

Il s'agit d'un moyen très basique et simple d'activer les sysctls non sécurisés à l'aide de la commande kubectl.

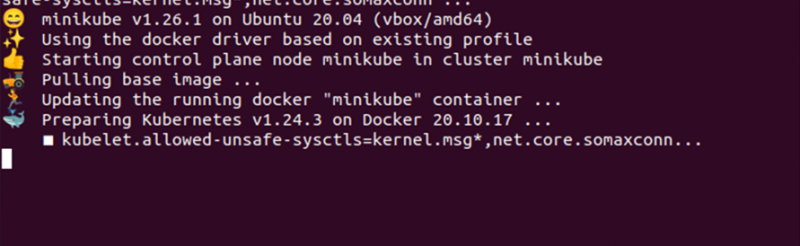

De plus, les sysctls non sécurisés peuvent être activés en utilisant l'indicateur minikube extra-config. Cela peut être fait en utilisant la commande donnée ci-dessous :

Cette commande vous permet d'activer les sysctls non sécurisés via le cluster minikube. Cependant, il ne peut activer que les sysctls à espace de noms. Voir l'exemple de sortie donné dans l'instantané ci-dessous :

Conclusion

Cet article nous a fourni un aperçu de l'interface Linux sysctls. Nous avons discuté de ce qu'est un sysctl Linux et comment il peut être utilisé dans l'environnement Kubernetes. Il existe deux groupes de sysctls : is safe et unsafe. Le groupe de sysctls sûr est activé par défaut, tandis que le groupe de sysctls non sécurisé est désactivé par défaut. À l'aide d'un exemple simple et facile, nous avons appris comment activer les sysctls non sécurisés à l'aide de la commande kubectl et de l'indicateur minikube –extra-config.