AWS est une plateforme informatique en ligne. Il est donc naturel que la sécurité devienne l’une des préoccupations majeures des développeurs et des experts informatiques. Répondant à ce besoin de ses utilisateurs, AWS a éliminé les pratiques traditionnelles consistant à coder en dur les valeurs dans le code en introduisant le « Gestionnaire de secrets AWS ».

Aperçu rapide

Cet article présente des informations sur les aspects suivants :

- Qu'est-ce qu'AWS Secret Manager ?

- Comment créer et modifier un secret dans AWS Secret Manager à l'aide de la CLI ?

- Conclusion

Qu'est-ce qu'AWS Secret Manager ?

AWS Secret Manager brille par sa capacité à protéger et sécuriser les informations sensibles des ressources telles que les jetons OAuth, les informations d'identification de base de données, les clés API, etc. Ces informations confidentielles sont stockées sous la forme cryptée connue sous le nom de 'secrets' . Secret Manager garantit que toutes les informations confidentielles de l'utilisateur sont cryptées et accessibles uniquement aux organismes autorisés. Ces secrets sont accessibles et modifiés à l'aide de la console AWS ou de la CLI.

Comment créer et modifier un secret dans AWS Secret Manager à l'aide de la CLI ?

AWS Secret Manager permet aux utilisateurs de contrôler l'authentification et la gestion des accès. En plus de stocker et de récupérer les secrets, les utilisateurs peuvent planifier la rotation des secrets qui remplacent les secrets à long terme par des secrets à court terme. Cela conduit à une amélioration de la sécurité de l'application et empêche toute compromission possible des fonctionnalités par quiconque.

Amazon Web Service est une plate-forme bien architecturée et sécurisée qui s'efforce de fournir les meilleures installations et ressources à ses utilisateurs. Dans ce blog, nous découvrirons la mise en œuvre des méthodes suivantes avec des secrets à l'aide de l'AWS CLI :

- Méthode 1 : créer un secret

- Méthode 2 : mettre à jour la valeur du secret

- Méthode 3 : modifier la description

- Méthode 4 : modifier la clé de cryptage

- Méthode 5 : supprimer un secret

- Méthode 6 : restaurer le secret

- Méthode 7 : étiqueter un secret

- Méthode 8 : filtrer le secret

- Méthode 9 : répliquer un secret

Apprenez-en davantage sur la modification du secret à l'aide de la console AWS en vous référant à cet article : « Comment modifier des secrets avec AWS Secret Manager à l'aide de la console AWS » .

Méthode 1 : créer un secret dans IAM à l'aide de l'AWS CLI

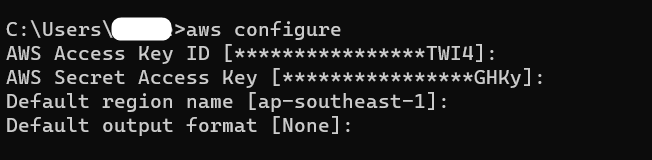

À créer un secret dans AWS Secret Manager, se connecter à le compte AWS à l'aide de la commande suivante :

AWS configurer

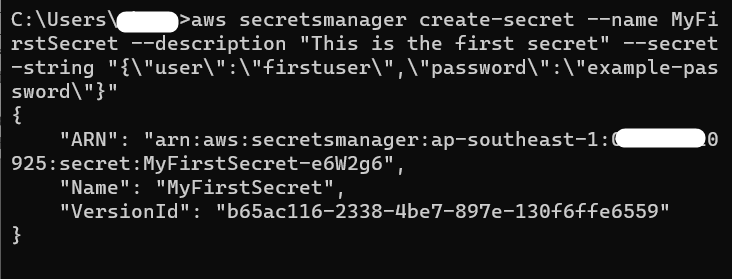

Ensuite, fournissez la commande suivante et appuyez sur le bouton 'Entrer' bouton du clavier :

-nom: est utilisé pour saisir le nom du secret.

-description: fournissez une brève description du secret.

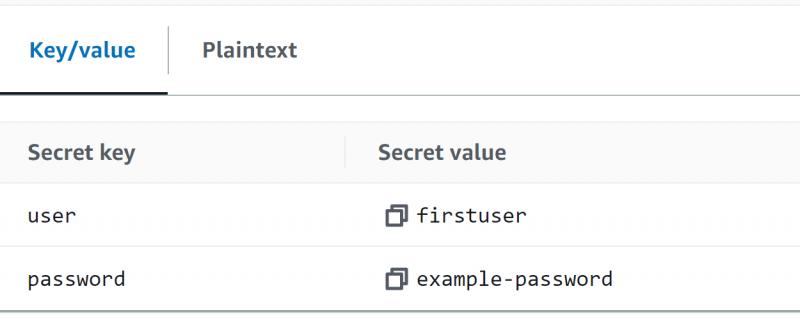

–chaîne-secrète : est utilisé pour spécifier les paires clé-valeur. Dans la commande mentionnée ci-dessus, 'utilisateur' et 'mot de passe' sont les deux clés. De la même manière, 'premier utilisateur' et « exemple de mot de passe » sont les deux valeurs pour les clés :

Pour en savoir plus sur la création d'un secret dans AWS Secret Console, consultez cet article : « Comment stocker les informations d'identification Amazon RDS à l'aide de Secrets Manager ? »

Sortir

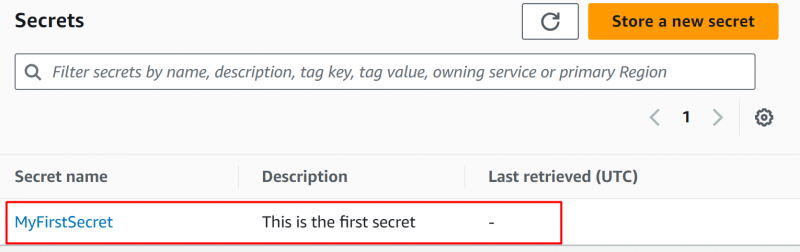

Cependant, la sortie peut également être vérifié du Tableau de bord du gestionnaire de Secret où le secret est créé par CLI :

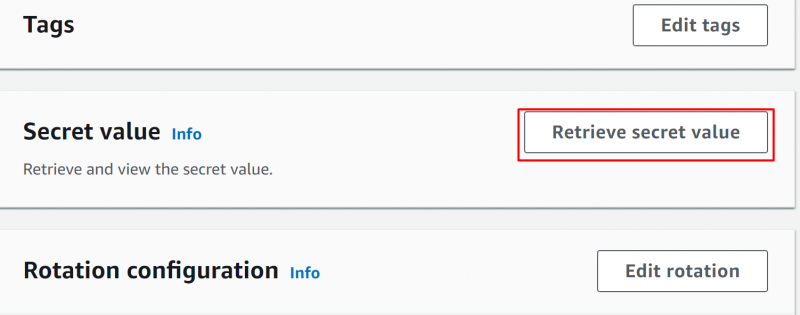

Clique sur le Nom du secret . Faites défiler l'interface suivante jusqu'au « Valeur secrète » section. Appuyez sur le 'Récupérer la valeur secrète' bouton pour afficher les paires clé-valeur :

Le paires clé-valeur affichées sont les mêmes que ceux que nous avons fournis dans la commande mentionnée ci-dessus :

Méthode 2 : mettre à jour la valeur du secret

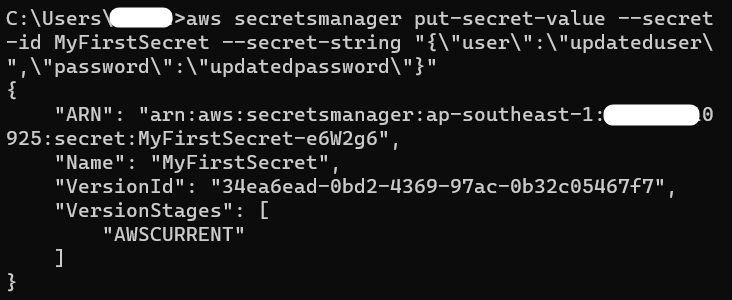

Pour mettre à jour les valeurs des clés dans un secret, fournissez la commande suivante. Le '–chaîne-secrète' dans la commande contient la valeur mise à jour pour le 'utilisateur' et 'mot de passe' clés.:

aws secretsmanager put-secret-value --identifiant-secret MonPremierSecret --chaîne-secrète '{' utilisateur ':' utilisateur mis à jour ',' mot de passe ':' mot de passe mis à jour '}'

Sortir

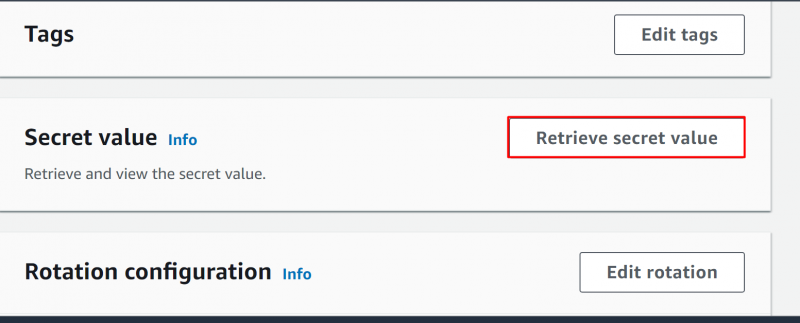

En visitant le Tableau de bord du gestionnaire de Secret, appuyez sur le nom du secret pour visualiser les spécifications. Dans le « Valeur secrète » section sur l'interface affichée, appuyez sur le 'Récupérer la valeur secrète' bouton:

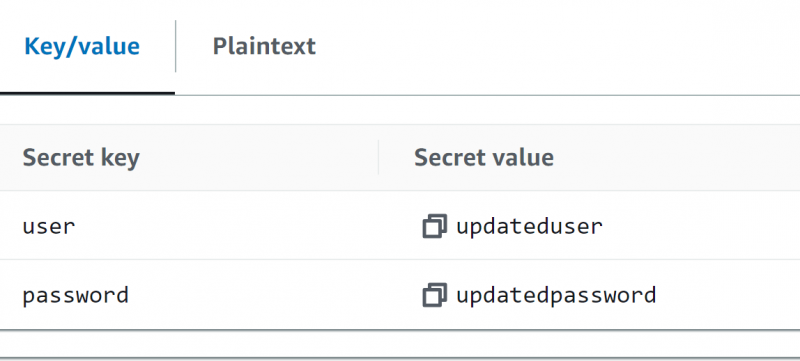

Cela affichera le paires clé-valeur . À partir de là, les valeurs des clés sont mises à jour avec succès :

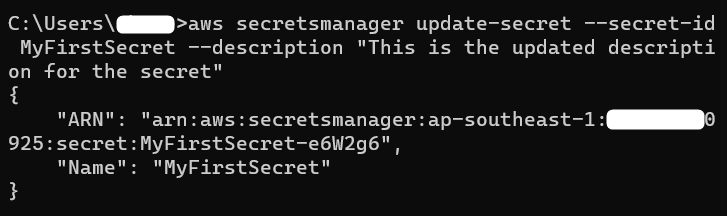

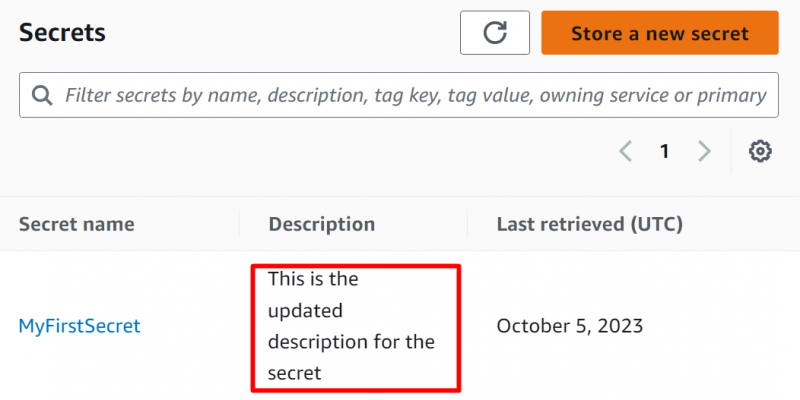

Méthode 3 : mettre à jour la description du secret

Outre les valeurs, nous pouvons également modifier les description de la Secrète . Pour cela, fournissez la commande suivante à la CLI :

aws secretsmanager mise à jour-secret --identifiant-secret MonPremierSecret --description 'Voici la description mise à jour du secret'

Sortir

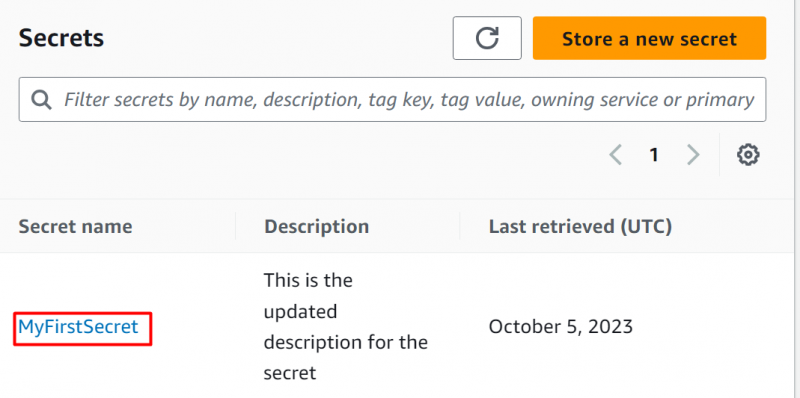

Pour vérification, visitez le Tableau de bord du gestionnaire de Secret . Sur le tableau de bord, le description secrète est fourni :

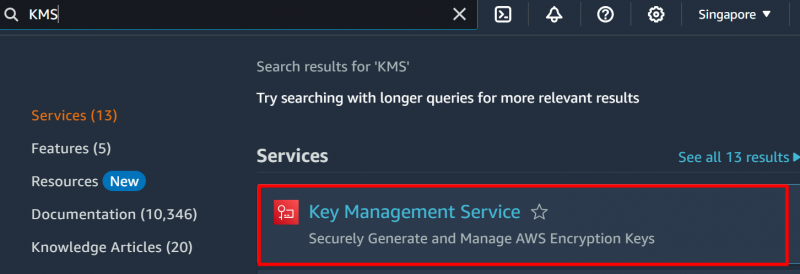

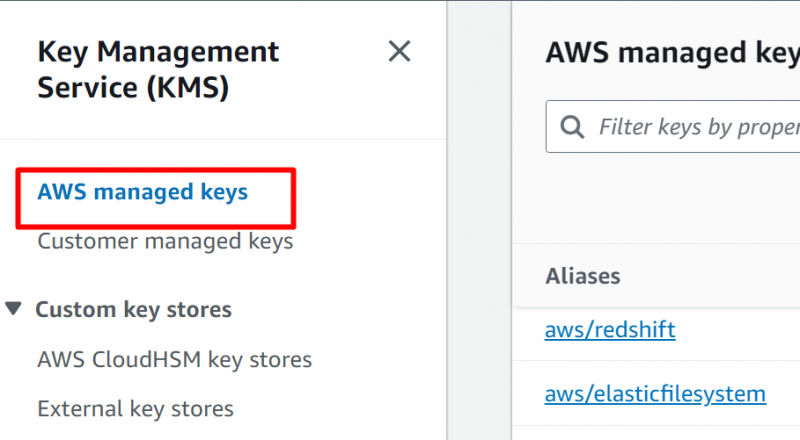

Méthode 4 : modifier la clé de cryptage

L'une des autres modifications qu'un utilisateur peut effectuer avec AWS Secret Manager consiste à 'Changer la clé de cryptage' du secret. Pour cela, recherchez et sélectionnez le 'KMS' service de Console de gestion AWS :

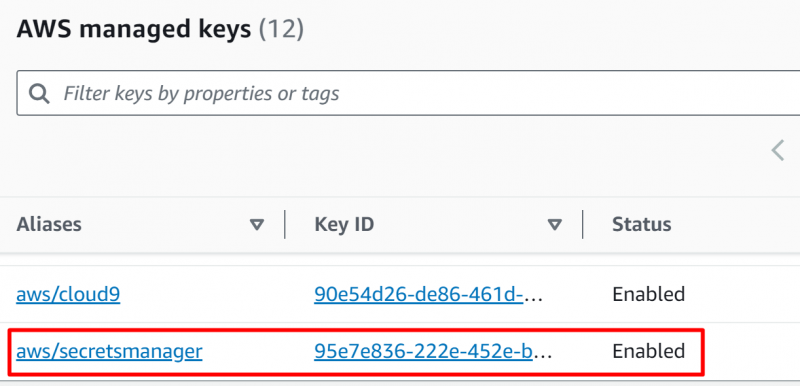

AWS fournira une clé par défaut pour le chiffrement lors de la création d'un secret. Les utilisateurs peuvent également sélectionner un « Clé gérée par le client » mais le pratique recommandée est d'utiliser le clé par défaut fournie . Comme la clé par défaut est utilisée pour cette démo, cliquez donc sur le « Clés gérées par AWS » option dans la barre latérale gauche de KMS :

Faites défiler vers le bas Interface de clés gérées par AWS et localisez le 'aws/secretmanager' clé. Cette clé est associée au secret créé précédemment. Clique sur le le nom de la clé pour visualiser les configurations :

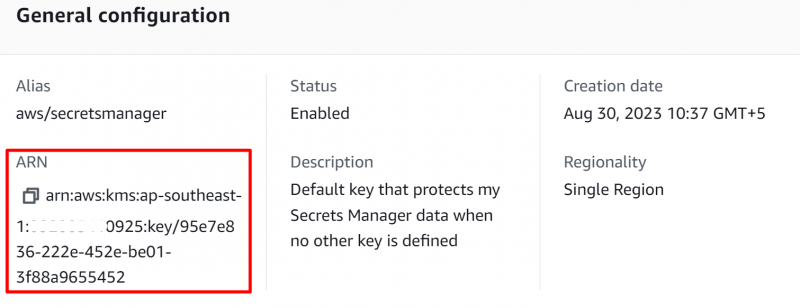

Du Interface de configuration générale, copier le 'ARN' car il est nécessaire pour identifier le secret et modifier la clé de cryptage :

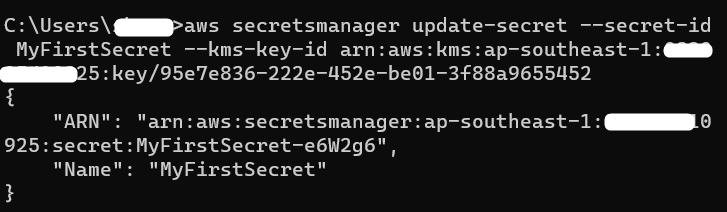

Revenant à la CLI, fournir ce qui suit commande avec le ARN copié :

aws secretsmanager mise à jour-secret --identifiant-secret MonPremierSecret --kms-key-id arn:aws:kms:us-west- 2 : 123456789012 :clé / EXEMPLE1-90ab-cdef-fedc-ba987EXEMPLE–kms-key-id : fournissez l’ARN copié pour modifier la clé de chiffrement du secret.

–identifiant-secret : Indiquez le nom du secret pour lequel la clé doit être modifiée :

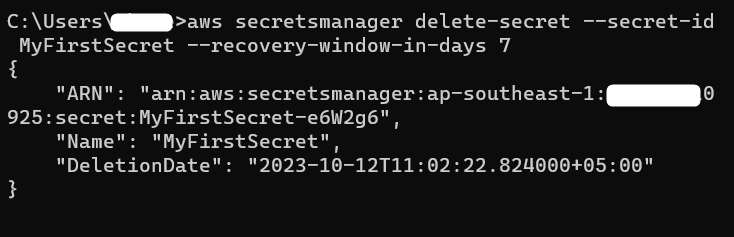

Méthode 5 : supprimer un secret

Un utilisateur peut également supprimer le secret à l'aide de l'interface de ligne de commande. Avant qu'un secret ne soit supprimé, il est prévu un délai minimum de 7 jours et un maximum de 30 jours. La commande suivante est utilisée pour supprimer un secret du tableau de bord Secret Manager :

aws secretsmanager supprimer-secret --identifiant-secret MonPremierSecret --fenêtre-de-récupération-en-jours 7

–identifiant-secret : indiquez le nom du secret à supprimer.

– fenêtre de récupération en jours : fait référence au calendrier de suppression. Le secret sera supprimé après l'heure spécifiée dans le « fenêtre de récupération » . Le secret sera définitivement supprimé et ne pourra pas être restauré.

Sortir

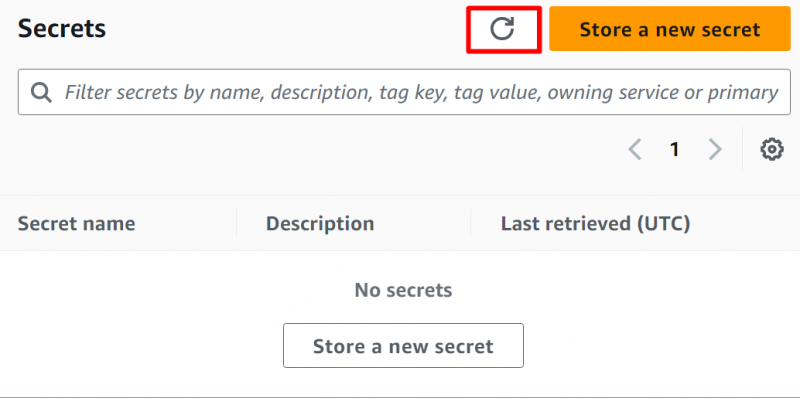

Pour vérification, visitez le Tableau de bord du gestionnaire de secrets et cliquez sur le 'Recharger' bouton. Une interface similaire à l'image ci-jointe s'affichera :

Méthode 6 : restaurer un secret

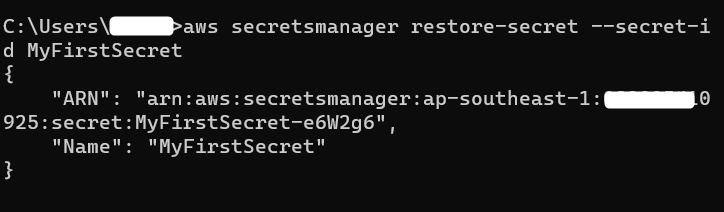

Avec AWS Secret Manager, nous pouvons également restaurer le secret supprimé accidentellement. Sur l'interface de ligne de commande, fournissez la commande suivante :

aws secretsmanager restauration-secret --identifiant-secret MonPremierSecret–identifiant-secret : indiquez le nom du secret à restaurer.

Sortir

Sur le tableau de bord Secret Manager, le secret spécifié a été restauré avec succès :

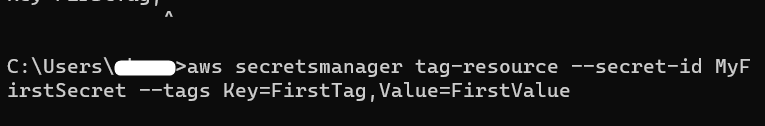

Méthode 7 : étiqueter un secret

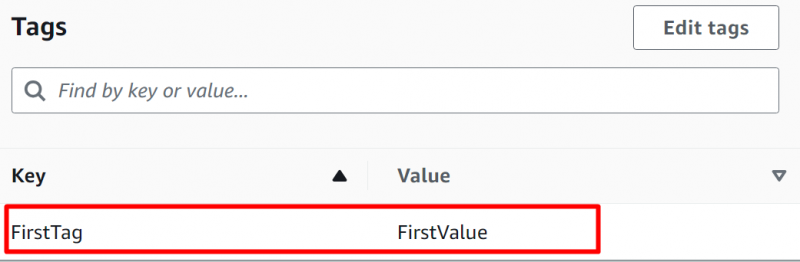

Les balises sont un manière efficace pour gérer les ressources. Les utilisateurs peuvent ajouter 50 Mots clés à un secret. Pour baliser un secret, fournissez la commande suivante à l'AWS CLI :

ressource de balise aws secretsmanager --identifiant-secret MonPremierSecret --Mots clés Clé =PremièreÉtiquette, Valeur =PremièreValeur–identifiant-secret : fait référence au nom du secret pour lequel les balises doivent être ajoutées.

-Mots clés: Les balises sont la combinaison des clés et des valeurs. En utilisant le mot-clé '-Mots clés', spécifiez les paires clé et valeur.

Sortir

Pour vérification, choisis le secret à partir du tableau de bord Secret Manager. Faites défiler jusqu'à 'Mots clés' section pour afficher la balise ajoutée :

Méthode 8 : filtrer un secret

AWS permet aux utilisateurs de rechercher les secrets stockés en utilisant le 'Filtre' mot-clé. L'utilisateur peut filtrer les secrets en fonction de leurs balises, de leur nom, de leur description, etc. Pour filtrer les secrets, utilisez la commande suivante :

aws secretsmanager liste-secrets --filtre Clé = 'nom' , Valeurs = 'MonPremierSecret'Clé: spécifiez le champ par lequel les secrets doivent être filtrés.

Valeurs: fournissez le nom du secret pour identifier le secret de manière unique

En exécutant la commande mentionnée ci-dessus, Secret Manager affichera les informations de la clé :

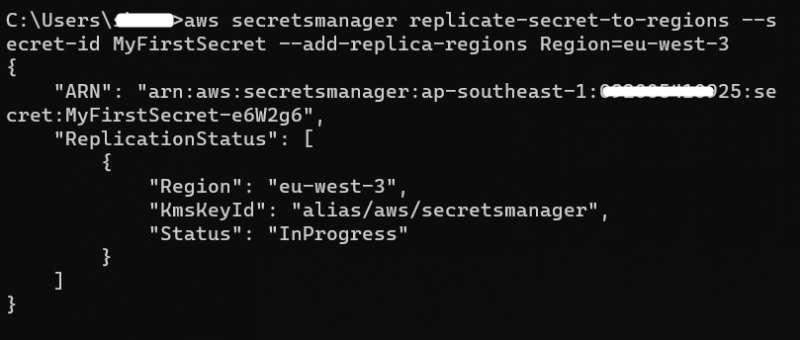

Méthode 9 : répliquer un secret

Secret Manager permet également à ses utilisateurs de répliquer leurs secrets dans d'autres régions d'AWS. Pour supprimer le secret, il est important de supprimer d’abord la réplique du secret. Pour configurer la réplique d'un secret dans une autre région AWS, utilisez la commande mentionnée ci-dessous :

aws secretsmanager répliquer le secret vers les régions --identifiant-secret MonPremierSecret --ajouter des régions de réplique Région =eu-ouest- 3Région: fait référence à la zone d'AWS où le secret doit être répliqué.

Apprenez-en davantage sur la réplication d'un secret dans AWS Secret Manager en vous référant à cet article : « Comment répliquer un secret vers d'autres régions dans AWS Secret Manager ? » .

Sortir

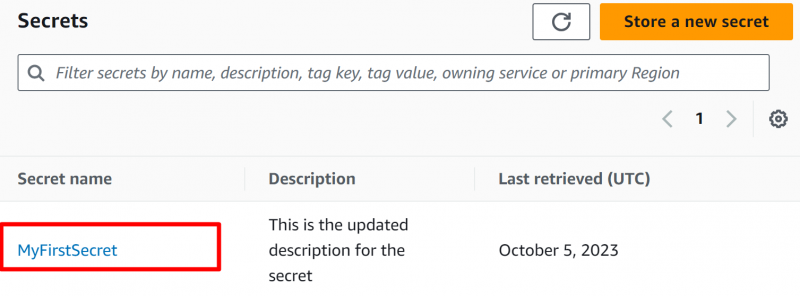

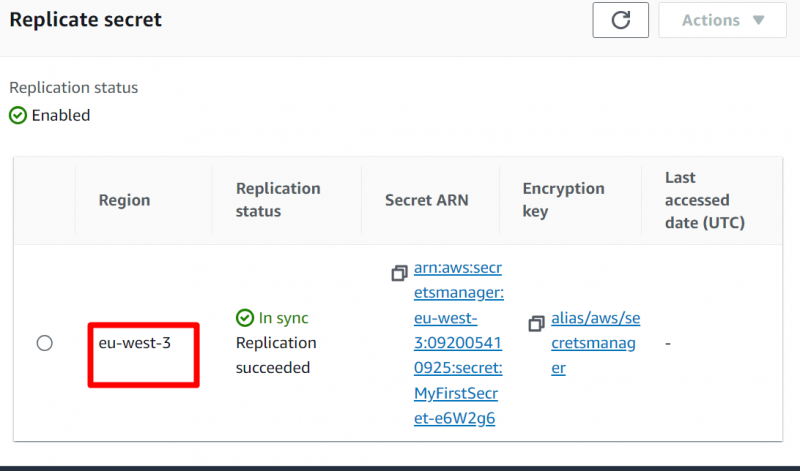

Pour vérifier si le secret a été répliqué avec succès ou non, visitez le Tableau de bord du gestionnaire de secrets et choisissez le secret :

Faites défiler jusqu'à Répliquer la section secrète . La réplication a été activée avec succès :

C'est tout de ce guide.

Conclusion

Pour créer et modifier le secret à l'aide de la CLI, entrez les commandes mentionnées et spécifiez l'action, l'ID secret et les paires clé-valeur pour identifier de manière unique le secret. En utilisant ces commandes, les utilisateurs peuvent exécuter toutes les opérations sur les secrets effectuées à l'aide de la console AWS, telles que la suppression, la mise à jour, la création, la réplication ou la restauration, etc. Cet article est un didacticiel complet avec une description étape par étape. sur la façon de créer et de modifier un secret dans AWS Secret Manager à l'aide de la CLI.